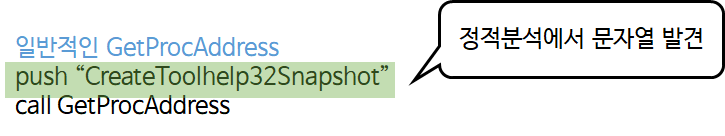

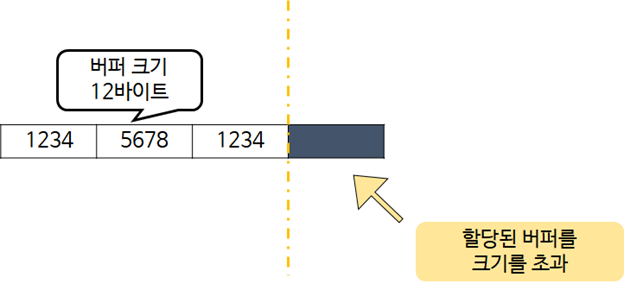

악성코드 개발자가 윈도우API를 사용해야 할 때가 있습니다. 안티 바이러스는 이 점을 이용해서 API함수 시그니쳐 기반으로 악성행위를 예측하죠. 예를 들어 프로세스 이름을 찾는 과정 중 한 부분입니다. 악성코드는 CreateToolHelp32SnapShot함수를 호출합니다. 안티 바이러스는 이 함수 이름이 발견되면 프로세스 조회라는 필터를 설정하면 쉽게 악성행위가 발견됩니다. 공격자는 안티 바이러스를 우회하기 위해서 함수이름을 난독화 합니다. 결국 문자열만 필터링을 했을 경우 이 기법을 탐지하지 못합니다. 저는 악성코드 탐지 솔루션을 만든적이 없지만, 이 경우에 레지스터를 탐지해야 할 것 같습니다. 위 그림처럼 결국은 함수 주소가 레..........

정적분석을 우회하는 패턴에 대한 요약내용입니다.

자세한 내용은 아래에 원문링크를 확인해주시기 바랍니다.

원문링크 : 정적분석을 우회하는 패턴

![[상큼한 노래]고양이 소리를 따라해 보자](http://blogimgs.pstatic.net/nblog/mylog/post/og_default_image_160610.png)

네이버 블로그

네이버 블로그 티스토리

티스토리 커뮤니티

커뮤니티