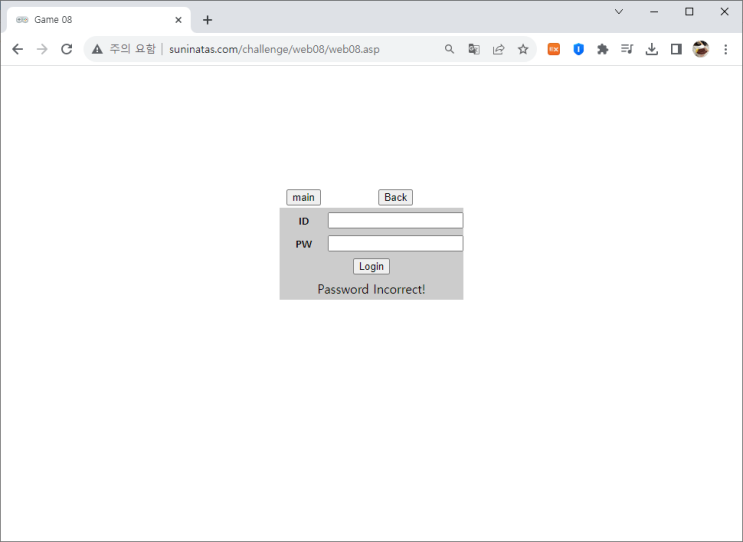

POST 요청 데이터 파싱 server.py를 실행시켜 서버를 연 상태에서 powershell을 하나 더 띄워서 bruteforce.py를 실행시켜 준다. Post 패킷을 보낸 것을 파싱해서 dictionary에 저장하는 코드 Get과 Post는 데이터 파싱하는 코드 부분이 조금 다르다. id, pw는 name 값으로 개발자 도구를 열어서 확인해볼 수 있다. bruteforce 공격 데이터 확인 address에 담긴 값을 갖고 로그인에 실패했는지, 성공했는지 알아보자. 문자열에서 나온 튜플을 join을 통해 문자열로 만든다. 이렇게 만든 패스워드를 pw에 담은 뒤, post를 날려준다. 공격을 하려면 서버도 잘 알아야겠구나 싶었던 게 공격 코드보다 서버 코드가 길다..ㅋㅎㅋㅎ 아이디가 hojun이고, 비밀번호에 1234를 대입했을 때 login success가 출력되게 코드를 입력했다. bruteforce.py에서는 success문을 만나면 실행을 정지한다. 로그인 페이지 꾸미기 i...

#보안

원문링크 : 무차별 대입 공격(bruteforce attack) with Python - 下(POST 요청 데이터 파싱, 모의해킹 사이트 문제풀이)

![[정보기기운용기능사] 필기 기출문제 문제은행으로 공부하기](https://mblogthumb-phinf.pstatic.net/MjAyNDAxMTVfMjYy/MDAxNzA1MzIzMTU5Mjkz.D-PNc36H8Ti6qH1MAY7dfuXRT_C0MxW4ZbmqRgZ6TA0g.t5YnxoFGA6-nvDATEsFisS0RvBEo4P9Y2M5iquf8K8Mg.JPEG.luna7924/1705323157200.jpg?type=w2)

![[Ansible] Intro to pyATS](https://mblogthumb-phinf.pstatic.net/MjAyNDAyMjBfMTY3/MDAxNzA4NDI4Nzk2MjMw.RDs5v-lbPm3-WfHvYPjfaeI7xsb4DXPNK-6-An9cF0Ug.tj3mIX_XzjX87ZeuhsDAaeqPb3EYh1UMSPIekmHHykEg.JPEG/CleanShot_2024-02-20_at_20.33.09.jpg?type=w2)

![[Dreamhack] Beginner : file-download-1](https://mblogthumb-phinf.pstatic.net/MjAyNDAyMTdfMjI3/MDAxNzA4MTM4MzQ4MDE1.HEBWRKQqBdKTVixq3ABieBznIBLvdEA61nrity8weAAg.2Zpjo4FoXGMsJXHwrofo-o4mWpIMqcQLl1cRjYzWGfAg.PNG.luna7924/image.png?type=w2)

![[Dreamhack] Beginner : Carve Party](https://mblogthumb-phinf.pstatic.net/MjAyNDAyMjhfMTEz/MDAxNzA5MTIyODE3NDEw.rB25GC0F6ynQ_D6Shs1KIF_Jo0FBXTMCYincj5Upp2Mg.B9r6FPBs5K0UWkSAK4IaGB22TryD_LmbYPaZTMPBP3Ig.PNG/image.png?type=w2)

![[Cisco] TroubleShooting - Nexus 9K 스위치에서 TCAM 공간 부족 문제 해결하는 방법](https://blogimgs.pstatic.net/nblog/mylog/post/og_default_image_160610.png)

![[스픽] 비즈니스(실무 영어) DAY08 계획/목표 말하기](https://mblogthumb-phinf.pstatic.net/MjAyNDAxMTFfNTQg/MDAxNzA0OTc4MjY3MzMz.O7JJCrr6fDaR9joRkG0Uhk2mwk4zzy7NDRFzwxFIEocg.j2HL4G_zERRPD0KWUM4okFQlmcQDFOUC2qYFVlpHsdMg.PNG.luna7924/20240111%A3%DF220336%A3%DF0000.png?type=w2)

![[네트워크 해킹] 네트워크 해킹 개요 및 네트워크 기초](https://mblogthumb-phinf.pstatic.net/MjAyNDAyMDhfMjM1/MDAxNzA3Mzc0NDQwMDg0.9cEm05MPfZAi-Si83mfV5HbSytS73GSu_vvHhQ3W0t8g.jg1rplFQjXOSyAhzyzalropxa28cSKcNfys8YyuzuRgg.JPEG.luna7924/CleanShot_2024-02-08_at_15.40.29.jpg?type=w2)

네이버 블로그

네이버 블로그 티스토리

티스토리 커뮤니티

커뮤니티