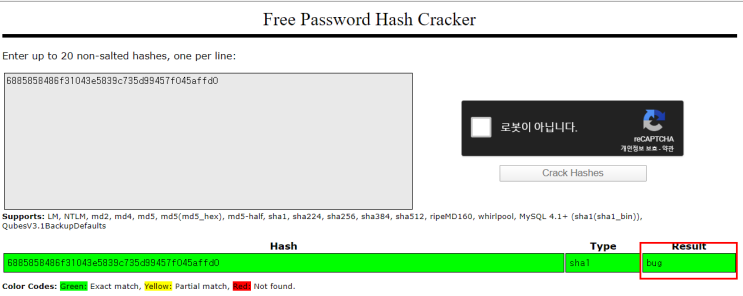

난이도 하GET방식은 URL에 변수에 입력된 데이터값이 그대로 노출되지만,POST 메서드로 HTTP 연결 요청을 보낼 경우 URL에 노출되지 않는다.그러나 검색란에 사용되는 변수가 취약하므로, SQL쿼리를 입력하면 취약점 여부를 확인할 수 있다.https://blog.naver.com/ster098/221885072665POST/Search 파트에서는 GET방식과 매우 유사하다. 그러므로 GET/Search에서 했던 과정까지는 다 수행했던 가정하에 진행했다.알아낸 사용자계정정보를 통해 2차 공격을 시도할 수 있다. 해시값으로 변환된 비밀번호를 평문으로 변환하여 사용자 계정을 탈취한다. 해시값(6885858486f31043e5839c735d99457f045affd0)을 'sha1' 타입을 통해 bug 평..........

원문링크 : SQL 인젝션 - POST/Search

![[하루 5분 - 보안뉴스] (2021.06.09) Fastly(패스틀리) 가 마비되어 대형 웹 사이트 먹통, "CDN" 하나가 일으킨 문제](https://blogimgs.pstatic.net/nblog/mylog/post/og_default_image_160610.png)

![[SuNiNaTaS] Forensics 26 풀이](https://mblogthumb-phinf.pstatic.net/MjAyMTA5MjRfMTk1/MDAxNjMyNDg0NzM0NDEx.xu9FjFq5Xlkg8J40D9MlCzUUGn_1RprIiJyxgdyaJ8og.KwTJsxyS7G2I3-nS23_EEr83G_JHMvLm4bT7rQZHXG8g.PNG.ster098/image.png?type=w2)

네이버 블로그

네이버 블로그 티스토리

티스토리 커뮤니티

커뮤니티