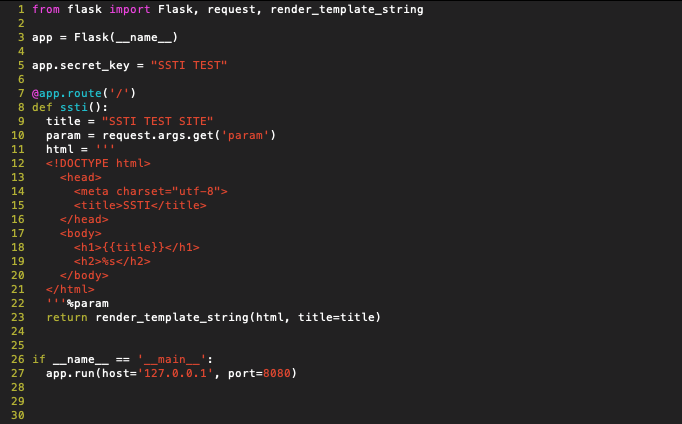

SSTI(서버 측 템플릿 인젝션) SSTI 취약점은 서버 측 로직에 인젝션이 가능할 때 발생한다. 템플릿 엔진은 특정 프로그래밍 언어와 연관돼 있으므로 인젝션이 발생할 때 해당 언어에서 임의의 코드를 실행할 수 있다. 으룰 수행할 수 있는지는 엔진이 제공하는 보안 보호 기능과 사이트의 예방 조치에 따라 다르다. SSTI 테스트 방법 SSTI 취약점을 테스트하려면 사용 중인 엔진에 대한 특정 구문을 사용해 템플릿 표현식을 전송하면 된다. 예를 들어 PHP의 Smarty 템플릿 엔진은 표현식을 위해 네 개의 중괄호 {{ }}를 사용하는 반면 ERB는 꺽쇠괄호, % 기호, 등호 <%=%>를 조합해 사용한다. Smarty를 대상으로 하는 인젝션에 대한 일반적인 테스트 방법은 {{7*7}}을 전송하고 페이지에서 입력값이 반영되는 영역(Form, URL Parameter 등)을 찾는 것이다. 이 경우 표현식에서 실행항 코드 7*7이 렌더링된 49를 찾으면 된다. 소프트웨어 식별 구문은 모든 템...

원문링크 : SSTI(서버 측 템플릿 인젝션)

네이버 블로그

네이버 블로그 티스토리

티스토리 커뮤니티

커뮤니티